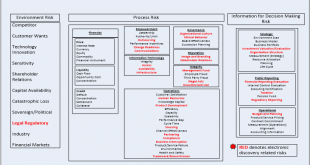

如果你想掌握你組織中風險的來源與範圍, 可以參考下面的Model: Business Risk Model. 連結資料來源:Cliff Dwellers http://www.cliff-dwellers.com/insightsnews/entry/business-ri …

繼續閱讀 »銘傳財金學系系友資訊

最新文章

11 月, 2013

-

26 11 月

啟動資訊(Enabling Information)

國際電腦稽核協會最近出版COBIT 5: 啟動資訊(Enabling Information):是一個參考指引, 提供一個結構化的方式來思考在任何類型組織下資訊治理及管理的問題, 這種結構可以運用在整個資訊生命週期中, 從資訊概念和設計, 經過建立資訊系統, 資訊安全, 使 …

繼續閱讀 » -

22 11 月

如何收集及保留數位證據

在數位化工作環境, 從事舞弊偵防工作, 首要是如何收集及保留數位證據, 但是它的關鍵是公司有沒有落實資訊安全政策, 包含電腦資訊系統帳戶的使用規範, 有沒有啟動Log及監控功能, 這些是讓你收集員工電腦舞弊證據的來源! Cheers! Collecting and Pres …

繼續閱讀 » -

19 11 月

五種攜帶自己行動設備(BYOD, bring your own device)造成第三方/廠商風險管理複雜性的方式

五種攜帶自己行動設備(BYOD, bring your own device)造成第三方/廠商風險管理複雜性的方式: Five Ways BYOD Complicates Third-Party Risk Management 1. Device theft – …

繼續閱讀 » -

15 11 月

台灣學生駭客入侵偷NAVER伺服器169萬筆個資

新聞來源:ETtoday 摘要:根據最新一期《時報周刊》報導,今年7月,NAVER.jp的伺服器遭到攻擊,系統在一個小時後才驚覺管理NAVER帳號資料的伺服器出現異常,但駭客早就植入帳號密碼住抓取程式,偷走169萬筆客戶資料。對此,LINE官方表示被攻擊的不是LINE Co …

繼續閱讀 » -

13 11 月

CFO雜誌:五項主要舞弊監控範圍

員工舞弊行為會出現在任何地方,因此財務主管(CFO)可以透過監控一些特定付款和支出作業循環來提早預警舞弊事生發生的可能, 降低組織(政府及企業)所遭受到的衝擊與損失。 同時提出五項主要舞弊監控範圍: 1. 採購付款作業 (Purchase-to-Pay) 2. 企業卡或採 …

繼續閱讀 » -

11 11 月

Data Theft Prevention, Part 1

Bill Hardin, Data Theft Prevention, Part 1 November 2013 http://www.acfe.com/vid.aspx?id=4294980324

繼續閱讀 » -

9 11 月

食安風暴與政府GRC問題

最近我經常在內部稽核協會及學校演講, 談風險管理(RM)及營運永續管理(BCM), 衞生福利部的前身是衞生署時期, 也曾有機會參與三聚氰胺事件的危機處理過程的評估, 我只能說, 重點是在處理事件的本質與真正的態度, 而不是創造一個假標的, 如同, 在當時, 有許多政府機關發 …

繼續閱讀 » -

7 11 月

『Freedom from Doubt』-免除您心中的疑惑!

是現今政府和各企業高階管理人員心中永遠的大石頭,試問自己或你的長官是否已充份掌握組織內每件事務的處理都有『循規導矩』,按照即定的政策來執行呢?有多少曝露在外面的風險未被確認出來?一旦發生重大人為錯誤、舞弊、和違反法規,所造成的損失和衝擊有事前估算過嗎?有任何降低風風險與減援 …

繼續閱讀 »

David Chuang の觀網 兆益數位莊盛祺的部落格

David Chuang の觀網 兆益數位莊盛祺的部落格